国外研究团队发现Sudo堆溢出漏洞(CVE-2021-3156),漏洞隐藏十年之久,普通用户可以通过利用此漏洞,在默认配置的 sudo 主机上获取root权限。漏洞细节及漏洞利用代码(exp)已在互联网上公开,已有安全团队验证漏洞利用代码攻击有效,目前正值春节前最后一个工作周,我们建议linux系统管理员尽快修复sudo高危漏洞。

漏洞详情

Sudo是一个功能强大的实用程序,大多数(如果不是全部)基于Unix和Linux的操作系统都包含Sudo。

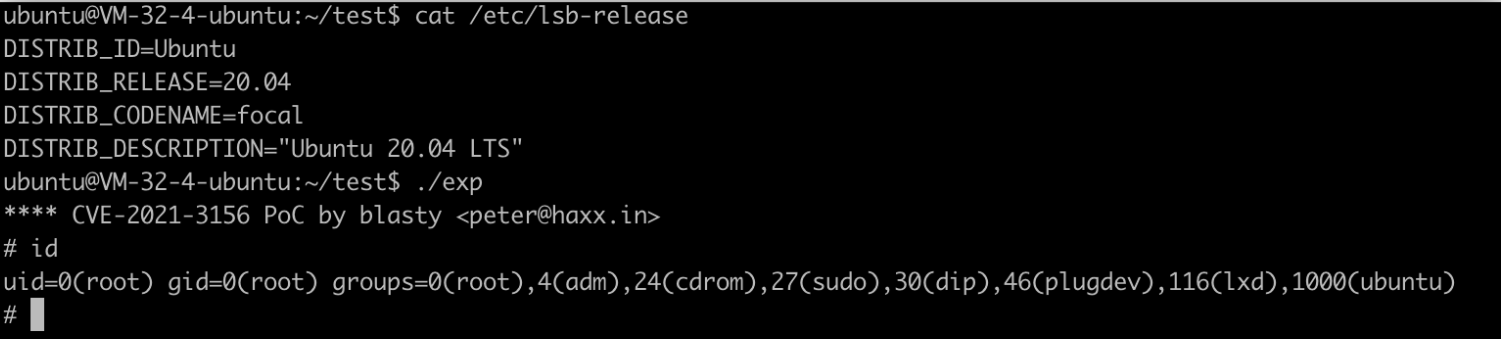

成功利用此漏洞,任何没有特权的用户都可以在易受攻击的主机上获得root特权。研究人员已经在Ubuntu 20.04(Sudo 1.8.31),Debian 10(Sudo 1.8.27)和Fedora 33(Sudo 1.9.2)上独立验证漏洞并开发多种利用漏洞并获得完整的root用户特权,其他操作系统和发行版也可能会被利用。

漏洞等级

高危

影响版本

Sudo 1.8.2 – 1.8.31p2 Sudo 1.9.0 – 1.9.5p1

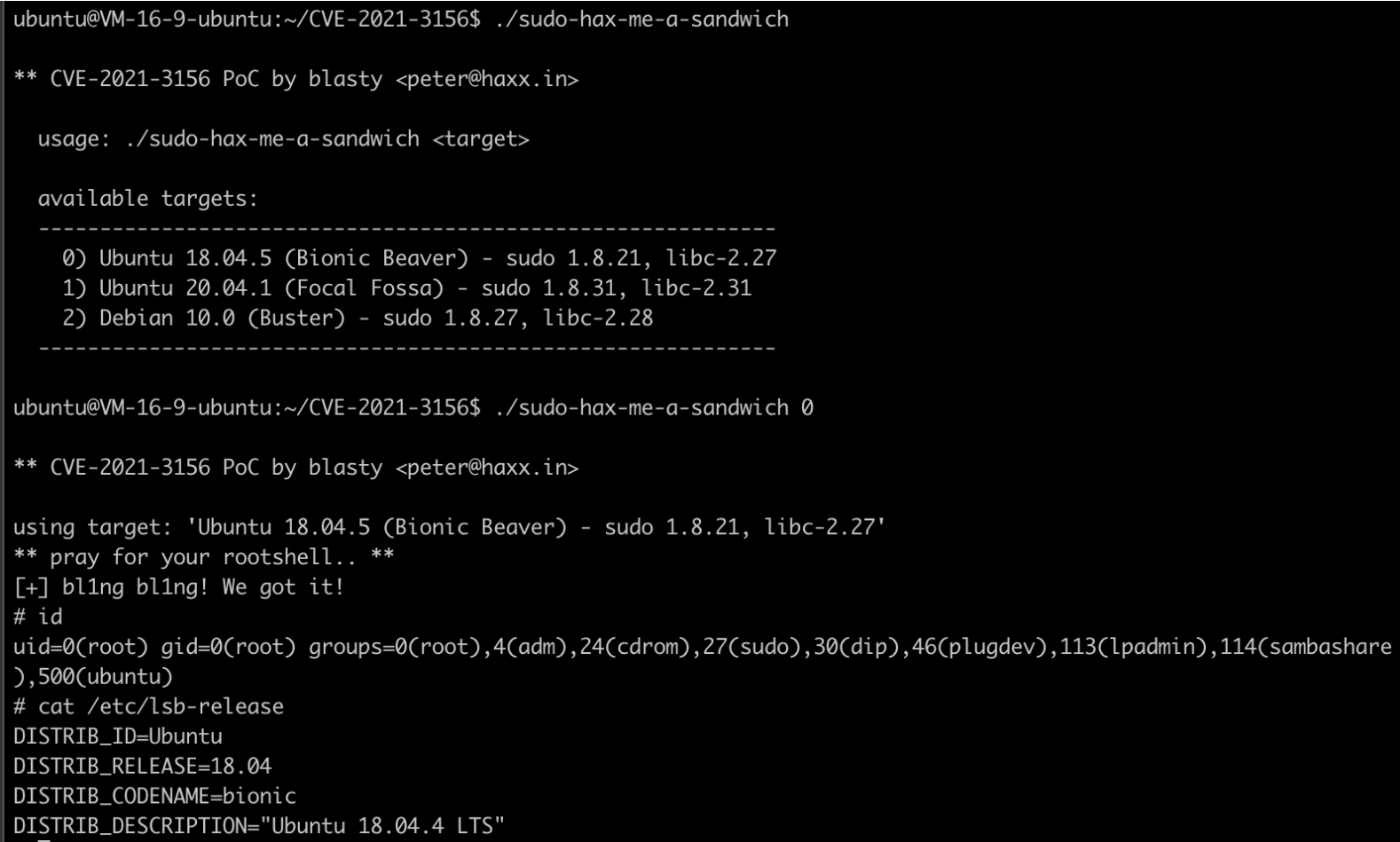

漏洞复现验证

对网上公开的漏洞利用代码(EXP)进行复现验证,证实攻击有效。ubuntu 18.04

修复建议

Redhat等linux发行版已紧急发布修复补丁,腾讯安全专家建议您尽快升级,并在升级前做好数据备份工作,避免出现意外。

Redhat/CentOS 系统用户:

安全版本

CentOS 6:升级到1.9.5p2或更高版本;

CentOS 7:升级到 sudo-1.8.23-10.el7_9.1或更高版本;

CentOS 8:升级到 sudo-1.8.29-6.el8_3.1或更高版本。

修复命令 yum makecache yum install sudo -y

检测是否修复成功 sudo dpkg -l sudo

Debian系统用户:

(1)安全版本 debian 9:1.8.19p1-2.1+deb9u3 debian 10:1.8.27-1+deb10u3

(2)修复命令 apt-get update apt-get install sudo -y

(3)检测是否修复成功 dpkg -l sudo

参考来源

https://v2.s.tencent.com/research/bsafe/1238.html